技术干货

配置通过 Portal 认证控制企业内部用户访问

更新时间:2022-08-29

组网需求

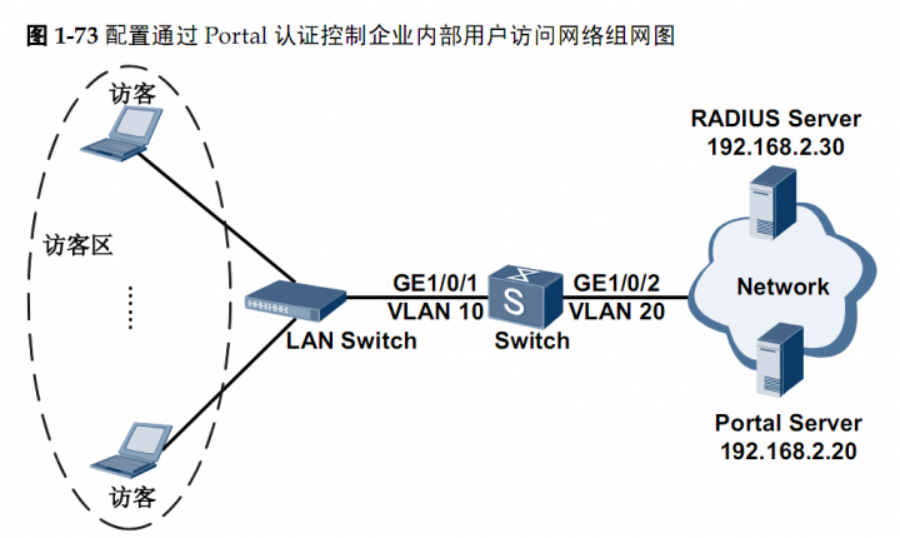

如图1-73所示,某公司访客区内终端通过Switch接入公司内部网络。如果该公司内存在非法接入和非授权访问的状况,将会导致企业业务系统的破坏以及关键信息资产的泄漏,因此管理员希望Switch能够对用户的网络访问权限进行控制,以保证公司内网的安全。

配置思路

采用如下的思路在Switch上进行配置:

1. 创建并配置RADIUS服务器模板、AAA方案以及认证域,并在认证域下绑定RADIUS服务器模板与AAA方案,以便Switch通过RADIUS服务器对接入用户进行身份认证。

2. 配置Portal认证,以实现对访客区内访客的网络访问权限进行控制。

a. 创建并配置Portal服务器模板,保证设备与Portal服务器的正常信息交互。

b. 使能Portal认证功能,对接入用户进行Portal认证。

c. 配置设备与Portal服务器信息交互的共享密钥,增强设备与Portal服务器信息交

互安全性。

说明

配置本举例之前,需确保网络中各设备之间已能互通。

操作步骤

步骤1 创建VLAN并配置接口允许通过的VLAN,保证网络通畅。

# 创建VLAN10和VLAN20。

<HUAWEI> system-view

[HUAWEI] sysname Switch

[Switch] vlan batch 10 20

# 配置Switch与用户连接的接口GE1/0/1为Access类型接口,并将其加入VLAN10。

[Switch] interface gigabitethernet 1/0/1

[Switch-GigabitEthernet1/0/1] port link-type access

[Switch-GigabitEthernet1/0/1] port default vlan 10

[Switch-GigabitEthernet1/0/1] quit

说明

设备与用户连接的接口类型与接口加入的VLAN应以用户实际所属VLAN为准,此处假设所有的用户都被划分到VLAN10。

# 配置Switch连接RADIUS服务器的接口GE1/0/2为Access类型接口,并将其加入VLAN20。

[Switch] interface gigabitethernet 1/0/2

[Switch-GigabitEthernet1/0/2] port link-type access

[Switch-GigabitEthernet1/0/2] port default vlan 20

[Switch-GigabitEthernet1/0/2] quit

步骤2 创建并配置RADIUS服务器模板、AAA方案以及认证域。

# 创建并配置RADIUS服务器模板“rd1”。

[Switch] radius-server template rd1

[Switch-radius-rd1] radius-server authentication 192.168.2.30 1812

[Switch-radius-rd1] radius-server shared-key cipher Huawei@2012

[Switch-radius-rd1] quit

# 创建AAA方案“abc”并配置认证方式为RADIUS。

[Switch] aaa

[Switch-aaa] authentication-scheme abc

[Switch-aaa-authen-abc] authentication-mode radius

[Switch-aaa-authen-abc] quit

# 创建认证域“isp1”,并在其上绑定AAA方案“abc”与RADIUS服务器模板“rd1”。

[Switch-aaa] domain isp1

[Switch-aaa-domain-isp1] authentication-scheme abc

[Switch-aaa-domain-isp1] radius-server rd1

[Switch-aaa-domain-isp1] quit

[Switch-aaa] quit

# 配置全局默认域为“isp1”。用户进行接入认证时,以格式“user@isp1”输入用户名即可在isp1域下进行aaa认证。如果用户名中不携带域名或携带的域名不存在,用户将会在默认域中进行认证。

[Switch] domain isp1

步骤3 配置Portal认证。

# 将NAC配置模式切换成传统模式。本步骤仅适用交换机V200R005C00及其之后版本。

[Switch] undo authentication unified-mode

[Switch] quit

<Switch> reboot

说明

传统模式与统一模式相互切换后,管理员必须保存配置后重启设备,新配置模式的各项功能才能生效。

# 创建并配置名称为“abc”的Portal服务器模板。

<Switch> system-view

[Switch] web-auth-server abc

[Switch-web-auth-server-abc] server-ip 192.168.2.20

[Switch-web-auth-server-abc] port 50200

[Switch-web-auth-server-abc] url http://192.168.2.20:8080/webagent

[Switch-web-auth-server-abc] quit

说明

请确保设备配置的端口号与Portal服务器使用的端口号保持一致。

# 使能Portal认证功能。

[Switch] interface vlanif 10

[Switch-Vlanif10] web-auth-server abc direct

[Switch-Vlanif10] quit

# 配置设备与Portal服务器信息交互的共享密钥为Huawei@123,并以密文形式显示。

[Switch] web-auth-server abc

[Switch-web-auth-server-abc] shared-key cipher Huawei@123

[Switch-web-auth-server-abc] quit

说明

本举例中以用户采用静态分配IP地址方式为例。如果用户采用DHCP方式获取IP地址,并且DHCP服务器处于Switch的上行网络,则需使用命令portal free-rule创建免认证规则并且保证DHCP服务器处于免

认证规则内。

另一方面,如果指向Portal服务器的URL需要DNS服务器解析,并且DNS服务器处于Switch的上行网络,则同样需创建免认证规则并且保证DNS服务器处于免认证规则内。

步骤4 验证配置结果。

1. 执行命令display portal和display web-auth-server configuration查看Portal认证的配置信息。从显示信息中能够看到接口vlanif10下已绑定Portal服务器模板(web-auth-server layer2(direct))。

2. 用户打开浏览器输入任意的网络地址后,将会被重定向到Portal认证页面。之后,用户可输入用户名和密码进行认证。

3. 如果用户输入的用户名和密码验证正确,Portal认证页面会显示认证成功信息。用户即可访问网络。

4. 用户上线后,管理员可在设备上执行命令display access-user查看在线Portal认证用户信息。

----结束

配置文件

Switch的配置文件

#

sysname Switch

#

vlan batch 10 20

#

undo authentication unified-mode

#

domain isp1

#

radius-server template rd1

radius-server shared-key cipher %#%#HN!rP_Lc1<+L+H/&YUzN]CBy;_09Z>9T5.k{T1/%#%#

radius-server authentication 192.168.2.30 1812 weight 80

#

web-auth-server abc

server-ip 192.168.2.20

port 50200

shared-key cipher %#%#[7,FZU4Ri;N.ME~>=I3D[beN9cR3FQ7m]:JJU@~Q%#%

#

url http://192.168.2.20:8080/webagent

#

aaa

authentication-scheme abc

authentication-mode radius

domain isp1

authentication-scheme abc

radius-server rd1

#

interface Vlanif10

web-auth-server abc direct

#

interface GigabitEthernet1/0/1

port link-type access

port default vlan 10

#

interface GigabitEthernet1/0/2

port link-type access

port default vlan 20

#

return